入侵防御

编辑某些系统可能会尝试停止入侵尝试,但这并不是监视系统所必需的。入侵检测和防御系统(IDPS)主要致力于识别可能的事件,记录有关事件的信息以及报告尝试。此外,组织将IDPS用于其他目的,例如识别安全策略问题,记录现有威胁并阻止个人违反安全策略。<a href="https://vibaike.com/118387/” target=”_blank”>入侵防御已成为几乎每个组织的安全基础结构的必要补充。

入侵防御通常会记录与观察到的事件有关的信息,将重要的观察到的事件通知安全管理员并生成报告。许多入侵防御也可以通过尝试阻止成功来响应检测到的威胁。他们使用多种响应技术,其中包括IDPS停止攻击本身,更改安全环境(例如重新配置防火墙)或更改攻击的内容。

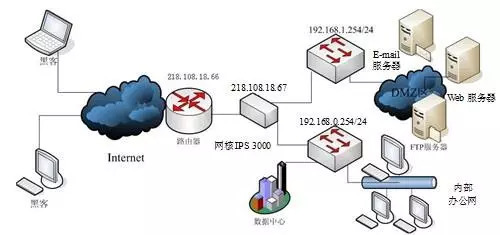

入侵防御系统(IPS),也称为入侵检测和防御系统(IDPS),是监视网络或系统活动中是否存在恶意活动的网络安全设备。入侵防御系统的主要功能是识别恶意活动,记录有关该活动的信息,进行报告并尝试阻止或阻止它。

入侵防御系统被认为是入侵检测系统的扩展,因为它们都监视网络流量和/或系统活动中是否存在恶意活动。与入侵检测系统不同,主要区别在于入侵防御系统是串联放置的,能够主动预防或阻止被检测到的入侵。 IPS可以采取诸如发送警报,丢弃检测到的恶意数据包,重置连接或阻止来自有问题IP地址的流量之类的操作。IPS还可以纠正循环冗余校验(CRC)错误,对数据包流进行碎片整理,减轻TCP排序问题以及清理不必要的内容传输和网络层选项。

入侵防御系统分类

编辑入侵防御系统可以分为四种不同的类型:

- 基于网络的入侵防御系统(NIPS):通过分析协议活动来监视整个网络的可疑流量。

- 无线入侵防御系统(WIPS):通过分析无线网络协议来监视无线网络中的可疑流量。

- 网络行为分析(NBA):检查网络流量以识别产生异常流量的威胁,例如分布式拒绝服务(DDoS)攻击,某些形式的恶意软件和违反策略的行为。

- 基于主机的入侵防御系统(HIPS):已安装的软件包,可通过分析主机中发生的事件来监视单个主机的可疑活动。

入侵防御检测方法

编辑大多数入侵防御系统利用以下三种检测方法之一:基于签名,基于统计异常和有状态协议分析。

- 基于签名的检测:基于签名的IDS监视网络中的数据包,并与称为签名的预先配置和预定的攻击模式进行比较。

- 基于统计异常的检测:基于异常的IDS将监视网络流量并将其与已建立的基准进行比较。基线将确定该网络的“正常”状态–通常使用哪种带宽以及使用哪种协议。但是,如果未对基线进行智能配置,则可能会针对带宽的合理使用发出“误报”警报。

- 状态协议分析检测:此方法通过将观察到的事件与“公认的良性活动定义的预定配置文件”进行比较,从而识别协议状态的偏差。

内容由匿名用户提供,本内容不代表vibaike.com立场,内容投诉举报请联系vibaike.com客服。如若转载,请注明出处:https://vibaike.com/118387/