DNS劫持

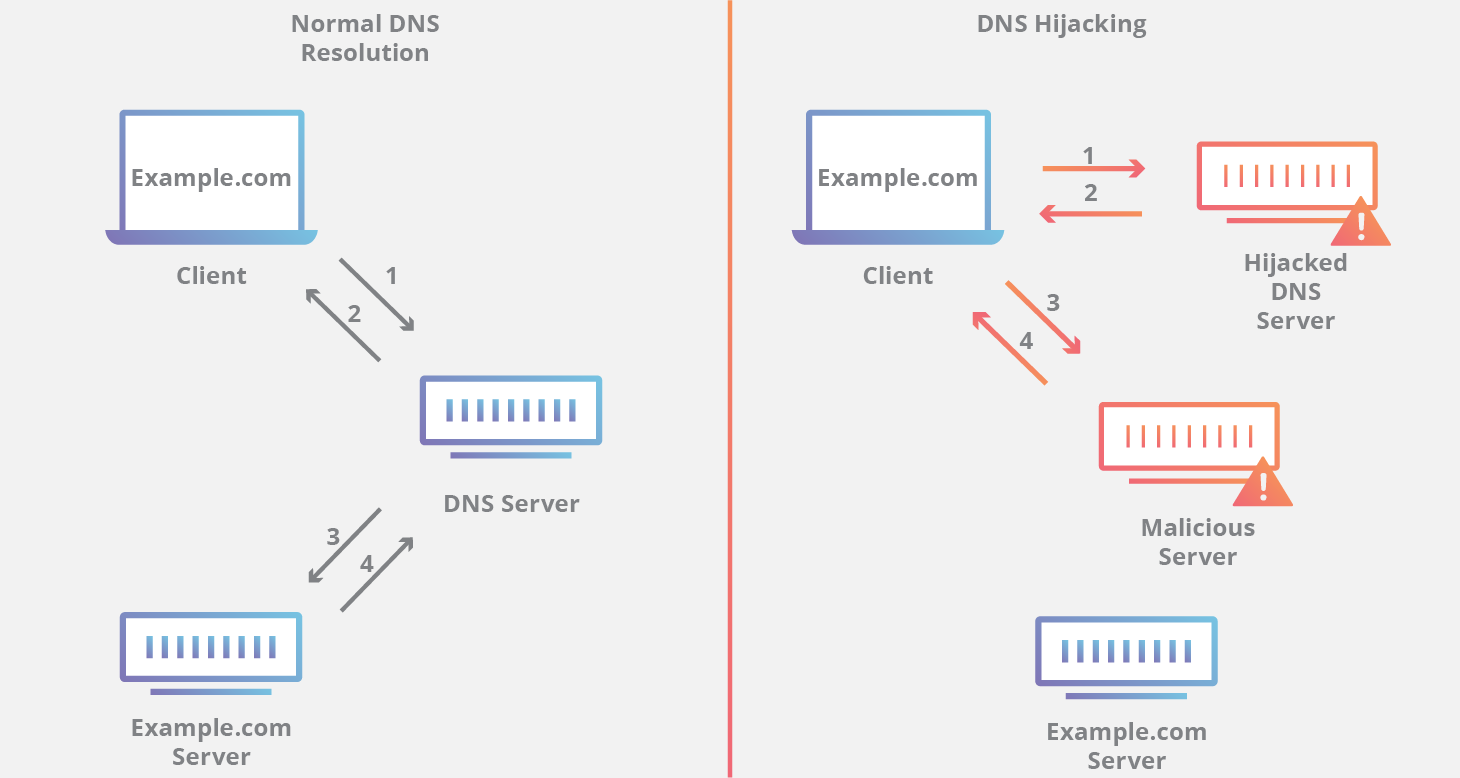

编辑DNS劫持是破坏域名系统(DNS)查询解析的做法。这可以通过恶意软件覆盖计算机的TCP/IP配置以指向受攻击者控制的流氓DNS服务器,或通过修改受信任的DNS服务器的行为使其不符合互联网标准来实现.

这些修改可能出于网络钓鱼等恶意目的、互联网服务提供商(ISP)、基于公共/路由器的在线DNS服务器提供商的自我服务目的,以将用户的网络流量定向到ISP的自己的网络服务器,可以在其中提供广告、收集统计数据或ISP的其他目的;并由DNS服务提供商以一种审查形式阻止对选定域的访问。

技术背景

编辑其中的DNS服务器的功能是将转换域名为IP地址,该应用程序需要连接到Internet资源,如网站。此功能在各种正式的互联网标准中定义,这些标准非常详细地定义了协议。DNS服务器受到面向Internet的计算机和用户的隐式信任,可以将名称正确解析为Internet域所有者注册的实际地址。

流氓DNS服务器

编辑流氓DNS服务器将所需网站(搜索引擎、银行、经纪人等)的域名转换为具有非预期内容的网站的IP地址,甚至是恶意网站。大多数用户依赖于由他们的ISP自动分配的DNS服务器。也可以通过远程利用路由器固件中的漏洞来更改路由器分配的DNS服务器。当用户尝试访问网站时,他们会被发送到虚假网站。这种攻击被称为欺骗。如果他们被重定向到的网站是恶意网站,伪装成合法网站,以欺诈方式获取敏感信息,则称为网络钓鱼。

ISP的操纵

编辑对DNS劫持的关注涉及对NXDOMAIN响应的这种劫持。Internet和Intranet应用程序依赖NXDOMAIN响应来描述DNS没有指定主机条目的情况。如果要查询无效的域名(例如www.example.invalid),则应该得到NXDOMAIN响应——通知应用程序该名称无效并采取适当的措施(例如,显示错误或不尝试连接到服务器)。但是,如果在这些不合规的ISP之一上查询域名,则总是会收到属于该ISP的虚假IP地址。在Web浏览器中,这种行为可能会令人讨厌或令人反感,因为与此IP地址的连接会显示ISP重定向页面。提供者的信息,有时带有广告,而不是正确的错误消息。但是,依赖NXDOMAIN错误的其他应用程序将改为尝试启动与此欺骗IP地址的连接,这可能会暴露敏感信息。

当ISP劫持DNS时功能中断的示例:

- 作为WindowsServer域成员的漫游膝上型电脑将错误地被引导相信它们已回到公司网络,因为域控制器、电子邮件服务器和其他基础结构等资源似乎可用。因此,应用程序将尝试启动与这些公司服务器的连接,但失败,从而导致性能下降、互联网连接上的不必要流量和超时。

- 许多小型办公室和家庭网络没有自己的DNS服务器,而是依靠广播名称解析。许多版本的MICRosoftWindows默认将DNS名称解析优先于NetBIOS名称解析广播;因此,当ISPDNS服务器返回LAN上所需计算机名称的(技术上有效的)IP地址时,连接的计算机使用此错误IP地址并且不可避免地无法连接到LAN上所需的计算机。解决方法包括使用正确的IP地址而不是计算机名称,或更改DhcpNodeType注册表值以更改名称解析服务顺序。

- Firefox等浏览器不再具有“按名称浏览”功能(在地址栏中键入关键字会将用户带到最近的匹配站点)。

- 出于性能原因,现代操作系统中内置的本地DNS客户端将缓存DNS搜索的结果。如果客户端在家庭网络和VPN之间切换,则可能会缓存错误条目,从而在VPN连接上造成服务中断。

- DNSBL反垃圾邮件解决方案依赖于DNS;因此,错误的DNS结果会干扰其操作。

- 机密用户数据可能会被ISP欺骗的应用程序泄露,使其相信他们希望连接的服务器可用。

- 由于ISP决定向用户显示哪些搜索结果,因此用户在浏览器中输入错误URL时选择要咨询的搜索引擎将被删除。

- 配置为使用具有VPN连接的拆分隧道的计算机将停止工作,因为不应在隧道外通过公共Internet解析的Intranet名称将开始解析为虚构地址,而不是在私有DNS服务器上通过VPN隧道正确解析时从Internet接收到NXDOMAIN响应。例如,尝试解析内部邮件服务器的DNSA记录的邮件客户端可能会收到一个错误的DNS响应,该响应将其定向到付费结果Web服务器,消息排队等待传送数天而尝试重新传输却徒劳无功。

- 它通过导致Web浏览器错误地认为ISP配置了代理服务器来破坏Web代理自动发现协议(WPAD)。

- 它破坏了监控软件。例如,如果定期联系服务器以确定其健康状况,则监视器永远不会看到故障,除非监视器尝试验证服务器的加密密钥。

在某些但不是大多数情况下,ISP提供订户可配置的设置以禁用对NXDOMAIN响应的劫持。正确实施后,此类设置会将DNS恢复为标准行为。但是,其他ISP使用Web浏览器cookie来存储首选项。在这种情况下,底层行为没有得到解决:DNS查询继续被重定向,而ISP重定向页面被替换为伪造的DNS错误页面。当该方案在协议中立的DNS系统中实际实施时,除Web浏览器之外的应用程序不能使用cookie选择退出该方案,因为选择退出仅针对HTTP协议。

回应

编辑在英国,信息专员办公室承认,非自愿DNS劫持的做法违反了PECR和EC数据保护指令95/46,这些指令要求明确同意处理通信流量。然而,他们拒绝干预,声称执行法律是不明智的,因为它不会对个人造成重大(或实际上任何)明显的损害。在德国,2019年有消息称,DeutscheTelekomAG不仅操纵其DNS服务器,还传输网络流量(例如用户未使用HTTPS时的非安全cookie)给第三方公司,因为Web门户T-Online用户因DNS操作而被重定向到该门户,它不再(不再)归德国电信所有。在用户提起刑事诉讼后,德国电信停止了进一步的DNS操作。

负责管理顶级域名的国际机构ICANN发布了一份备忘录,强调了其关注的问题,并确认:

ICANN强烈反对在现有gTLD、ccTLD和DNS树中注册级域名的任何其他级别中使用DNS重定向、通配符、合成响应和任何其他形式的NXDOMAIN替换。

补救

编辑最终用户对cookie等糟糕的“选择退出”选项不满意,已通过寻找避免欺骗NXDOMAIN响应的方法来回应争议。BIND和Dnsmasq等DNS软件提供过滤结果的选项,并且可以从网关或路由器运行以保护整个网络。谷歌等公司运行目前不返回欺骗结果的开放式DNS服务器。因此,如果用户愿意接受根据GOOGLE的隐私政策使用该服务,并且可能会暴露于Google可以跟踪用户的另一种方法,则用户可以使用Google公共DNS而不是其ISP的DNS服务器。这种方法的一个限制是某些提供商会阻止或重写外部DNS请求。开放式DNS由CISco所有,是一种类似的流行服务,它不会改变NXDOMAIN响应。

谷歌于2016年4月推出了DNS-over-HTTPS服务。该方案可以克服传统DNS协议的局限性。它执行远程DNssec检查并将结果传输到安全的HTTPS隧道中。

还有一些应用程序级别的变通方法,例如NoRedirectFirefox扩展,可以减轻某些行为。这样的方法只能修复一个应用程序(在本例中为Firefox),而不会解决任何其他问题。网站所有者可能能够通过使用某些DNS设置来欺骗一些劫机者。例如,在其通配符地址(例如*.example.com)上设置“未使用”的TXT记录。或者,他们可以尝试将通配符的CNAME设置为“example.invalid”,利用根据RFC保证不存在“.invalid”这一事实。这种方法的局限性在于它只能防止对那些特定域的劫持,但它可能会解决由DNS劫持引起的一些VPN安全问题。

内容由匿名用户提供,本内容不代表vibaike.com立场,内容投诉举报请联系vibaike.com客服。如若转载,请注明出处:https://vibaike.com/129139/