入侵检测系统

编辑入侵检测系统(IDS;也称为入侵防御系统或 IPS)是一种设备或软件应用程序,用于监视网络或系统是否存在恶意活动或策略违规行为。 任何入侵活动或违规行为通常会报告给管理员或使用安全信息和事件管理 (SIEM) 系统集中收集。 SIEM 系统结合来自多个来源的输出,并使用警报过滤技术来区分恶意活动和误报。

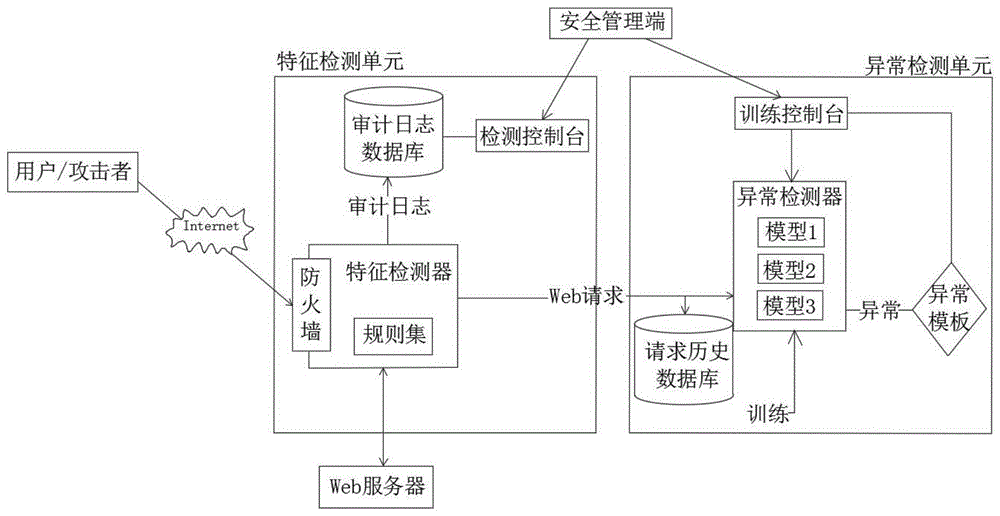

IDS 类型的范围从单台计算机到大型网络。 最常见的分类是网络入侵检测系统 (NIDS) 和基于主机的入侵检测系统 (HIDS)。 监视重要操作系统文件的系统是 HIDS 的示例,而分析传入网络流量的系统是 NIDS 的示例。 也可以通过检测方法对 IDS 进行分类。 最著名的变体是基于签名的检测(识别不良模式,例如恶意软件)和基于异常的检测(检测与良好流量模型的偏差,这通常依赖于机器学习)。 另一个常见的变体是基于信誉的检测(根据信誉分数识别潜在威胁)。 一些 IDS 产品具有响应检测到的入侵的能力。 具有响应能力的系统通常被称为入侵防御系统。 登录检测系统还可以通过使用自定义工具增强它们来满足特定目的,例如使用蜜罐来吸引和表征恶意流量。

与防火墙的比较

编辑尽管它们都与网络安全有关,但 IDS 与防火墙的不同之处在于,传统的网络防火墙(不同于下一代防火墙)使用一组静态规则来允许或拒绝网络连接。 假设已经定义了一组适当的规则,它会隐式地防止入侵。 本质上,防火墙限制网络之间的访问以防止入侵并且不会发出来自网络内部的攻击信号。 一旦入侵发生,IDS 就会描述可疑的入侵并发出警报。 IDS 还会监视源自系统内部的攻击。 传统上,这是通过检查网络通信、识别常见计算机攻击的试探法和模式(通常称为签名)并采取行动提醒操作员来实现的。 终止连接的系统称为入侵防御系统,并像应用层防火墙一样进行访问控制。

入侵检测类

编辑IDS 可以根据检测发生的位置(网络或主机)或采用的检测方法(签名或基于异常)进行分类。

分析活动

网络入侵检测系统

网络入侵检测系统 (NIDS) 放置在网络中的一个或多个战略点,以监控进出网络上所有设备的流量。 它对整个子网上通过的流量进行分析,并将子网上通过的流量与已知攻击库进行匹配。 一旦识别出攻击或感知到异常行为,就可以将警报发送给管理员。 NIDS 的一个例子是将它安装在防火墙所在的子网上,以查看是否有人试图闯入防火墙。 理想情况下,应该扫描所有入站和出站流量,但这样做可能会造成瓶颈,从而影响网络的整体速度。 OPNET 和 NetSim 是模拟网络入侵检测系统的常用工具。 NID 系统还能够比较类似数据包的签名,以链接和丢弃检测到的有害数据包,这些数据包的签名与 NIDS 中的记录相匹配。 当我们根据系统交互特性对NIDS的设计进行分类时,有两种类型:在线和离线NIDS,通常分别称为inline和tap mode。 在线 NIDS 实时处理网络。

它分析以太网数据包并应用一些规则,以确定它是否是攻击。 离线 NIDS 处理存储的数据并通过一些流程来决定它是否是攻击。

NIDS 还可以与其他技术相结合,以提高检测和预测率。 由于自组织结构允许 INS IDS 更有效地识别入侵模式,基于人工神经网络的 IDS 能够以智能方式分析大量数据。 神经网络通过从错误中学习来帮助 IDS 预测攻击; INN IDS 帮助开发基于两层的预警系统。 第一层接受单个值,而第二层将第一层的输出作为输入; 循环重复并允许系统自动识别网络中新的不可预见的模式。

内容由匿名用户提供,本内容不代表vibaike.com立场,内容投诉举报请联系vibaike.com客服。如若转载,请注明出处:https://vibaike.com/249603/